Google, Chrome’da aktif istismara konu kritik bir ANGLE (LibANGLE) açığını kapattı. Apple da benzer şekilde saldırılarda kullanıldığı belirtilen açıklar için acil güncellemeler yayımladı. Bu tür “sahada kullanılan” açıklar, yalnızca veri güvenliği değil enerji verimliliği ve bilgi kaybı açısından da sürdürülebilirlik başlığı altında ele alınmayı hak ediyor.

Hızlı bakış

- Google, Chrome’daki ANGLE bileşeninde aktif istismara konu kritik bir açığı acil güncelleme ile kapattı.

- Apple da aynı dönemde iOS, macOS ve Safari için hedefli saldırılarda kullanılan açıklar nedeniyle acil yamalar yayımladı.

- Bu tür güvenlik açıkları yalnızca veri güvenliği değil enerji verimliliği ve bilgi kaybı açısından da risk oluşturuyor.

- Güncellenmeyen tarayıcılar ve işletim sistemleri gereksiz işlem döngüleri ve kaynak tüketimine yol açabiliyor.

- Dijital sürdürülebilirlik, güvenli ve güncel yazılım ekosistemi olmadan mümkün değil.

ANGLE açığı neyi değiştirdi: Sıradan bir güncelleme değil “aktif istismar” uyarısı

Google, Chrome’un grafik katmanında yer alan ANGLE bileşeninde (LibANGLE) “out of bounds memory access” türünde yüksek önem dereceli bir açığı kapatmak için Aralık 2025’te acil güncelleme yayımladı. Açık, kötü amaçlı hazırlanmış bir HTML sayfası üzerinden tarayıcıda bellek erişimi hatalarına yol açabilecek bir senaryoyu mümkün kılıyor.

Bu olayın kritik tarafı, Google’ın “açığın sahada istismar edildiğini” belirtmesi ve ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) bu açığı “Known Exploited Vulnerabilities” (KEV) kataloğuna eklemesi oldu. KEV’e giren bir açık, teorik değil pratik risk demektir; kurumsal tarafta da “öncelikli yama” sınıfına yükselir.

Apple neden aynı dönemde acil güncellemeler yayımladı: hedefli saldırı sinyali

Apple, Aralık 2025’te iPhone, iPad ve Mac ekosistemini kapsayan acil güvenlik güncellemelerini yayımladı ve bazı açıkların “aktif olarak istismar edildiğine” dair güvenlik notları paylaşıldı. Bu tür eş zamanlı yamalar genellikle aynı saldırı dalgasının farklı platformları hedefleyebildiği dönemlerde görülür.

Pratik sonuç: Güncelleme döngüsü uzadıkça, saldırganların “güncellenmemiş cihaz” bulma ihtimali artar. Bu da hem bireyler hem kurumlar için risk penceresini büyütür.

Neden sürdürülebilirlik konusu: Enerji, zaman ve bilgi kaybı aynı zincirin halkaları

Sürdürülebilirlik, yalnızca fiziksel kaynakların korunması değil. Dijital tarafta da enerji, zaman ve bilgi kaynaklarının gereksiz tüketilmemesidir. Tarayıcı ve grafik katmanı açıkları, modern web’in GPU hızlandırma ve yoğun render döngülerine dayandığı bir dönemde “performans ve verimlilik” boyutunu doğrudan etkiler.

Güncellenmeyen bir sistem, saldırı riski yanında operasyonel verimsizlik de üretir. Gereksiz işlem döngüleri, arka planda kontrolsüz kaynak tüketimi, sistem kararsızlığı, veri bozulması ve yeniden üretim maliyeti. Bilgi kaybı, yeniden üretim; yeniden üretim de enerji ve zaman demek.

Kimler etkilenir: Hangi tarayıcılar, hangi cihazlar, hangi işletim sistemleri

Chromium tabanlı tarayıcılar

Google Chrome ile birlikte Chromium altyapısını kullanan tarayıcılar (örneğin Edge, Brave, Opera ve benzerleri) aynı çekirdek bileşenleri paylaştığı için risk ekosistem geneline yayılabilir. Bu nedenle yalnızca Chrome değil, kullandığınız Chromium tabanlı tarayıcının da güncel olduğundan emin olmak gerekir.

macOS kullanıcıları

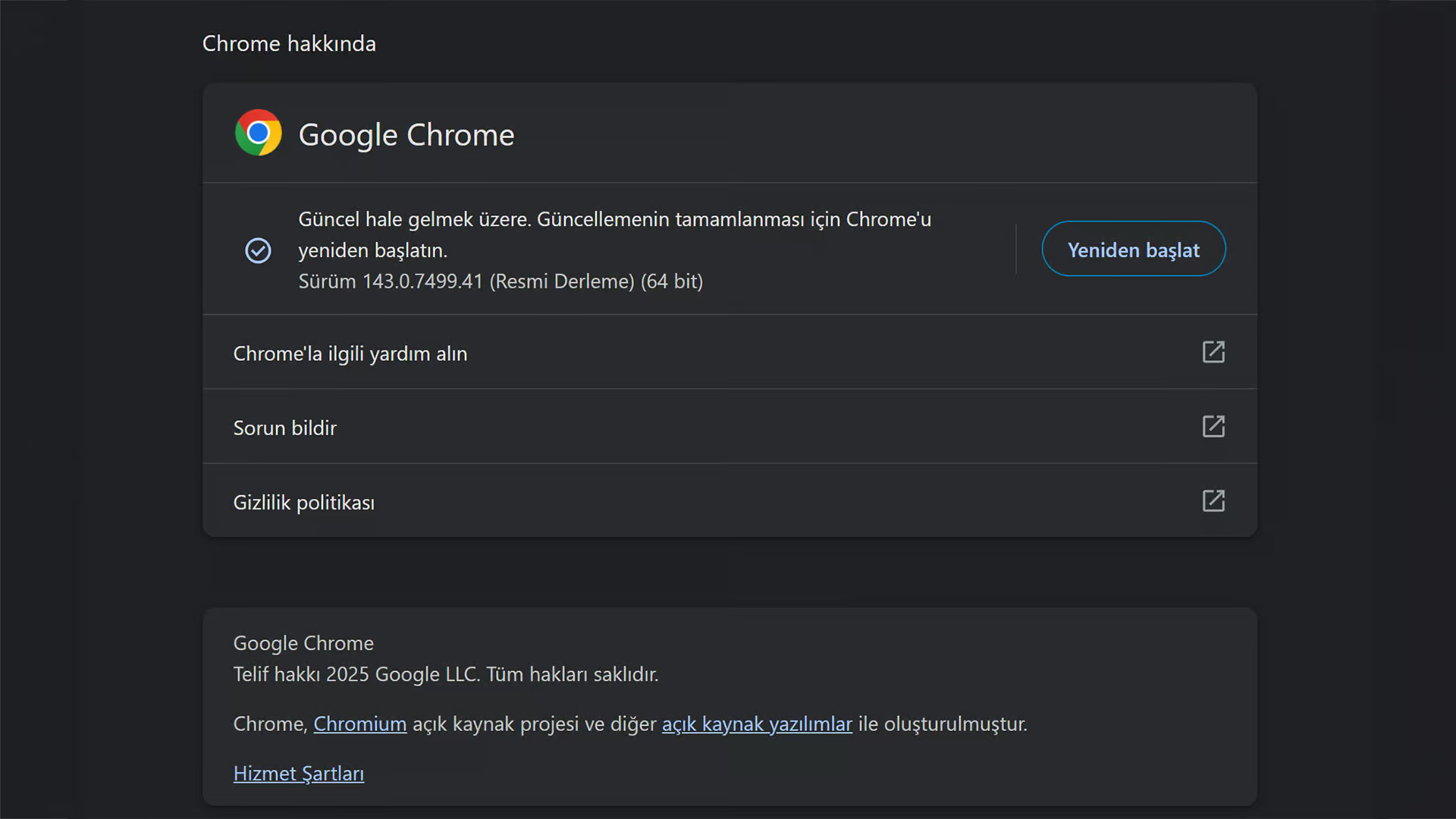

NVD kayıtlarında, açığın özellikle Chrome’un Mac sürümleri bağlamında “143.0.7499.110 öncesi” için tanımlandığı görülür. Mac üzerinde Chrome kullanıyorsanız, tarayıcı sürümünü kontrol edip en güncel sürüme yükseltmek kritik önemde.

Windows ve Linux kullanıcıları

Chrome’un masaüstü kararlı kanalda güncellenen sürümleri Windows ve macOS için “143.0.7499.109/.110”, Linux için “143.0.7499.109” olarak duyuruldu. Windows ve Linux tarafında da tarayıcı güncellemesi gecikirse saldırı penceresi açık kalır.

iPhone, iPad ve Mac ekosistemi

Apple güncellemeleri, iOS, iPadOS ve macOS tarafında acil yama döngüsünün işletildiğini gösterdi. Apple cihazlarında otomatik güncellemeler kapalıysa, saldırı riski büyür; bu nedenle işletim sistemi güncellemesi ve Safari/WebKit güncellemeleri de ihmal edilmemeli.

ChromeOS ve Chromebook’lar

ChromeOS, tarayıcı bileşenini işletim sistemiyle birlikte taşıdığı için güncellemeler “OS güncellemesi” ile gelir. Chromebook kullananların güncelleme kanalını ve sürüm durumunu düzenli kontrol etmesi gerekir.

Ne yapmalıyım: Herkes için uygulanabilir güncelleme adımları

Tarayıcıyı hemen güncelle

Chrome’da “Yardım” ve “Google Chrome hakkında” bölümünden sürümü kontrol edin ve güncellemeyi tamamlayıp tarayıcıyı yeniden başlatın. Chromium tabanlı diğer tarayıcılarda da benzer şekilde “hakkında” ekranından güncelleme kontrolü yapın.

İşletim sistemini güncel tut

Windows Update, macOS Sistem Ayarları güncellemeleri, iOS/iPadOS güncellemeleri ve Linux dağıtımınızın güvenlik güncellemeleri gecikmeden uygulanmalı. Tarayıcı açıkları çoğu zaman işletim sistemi ve sürücü katmanıyla birlikte risk büyütür.

GPU sürücülerini ve sistem bileşenlerini ihmal etme

Grafik katmanını etkileyen zafiyetler, sürücü güncelliği ve sistem kararlılığı ile yakından ilişkili. Özellikle iş istasyonları ve üretim makinelerinde sürücü güncellemeleri planlı şekilde yürütülmeli.

Uzantı hijyeni yap

Kullanmadığınız tarayıcı uzantılarını kaldırın. Uzantılar, saldırı yüzeyini büyütebilir ve güncel olmayan eklentiler risk oluşturabilir.

Öneri paketi: Bireysel kullanıcı, içerik üreticisi ve kurum için pratik yol haritası

Bireysel kullanıcı

Tarayıcı güncellemesini aynı gün içinde yapın, otomatik güncellemeleri kapatmayın, uzantı sayısını azaltın ve güncel olmayan ikinci tarayıcıları kaldırın. Bu yaklaşım hem güvenlik hem verimlilik sağlar.

İçerik üreticisi ve medya operasyonu

Yayın, görsel üretim ve panel yönetimi yapılan makinelerde tarayıcı ve işletim sistemi güncellemelerini geciktirmeyin. Tarayıcıyı “restart (yeniden başlat) edilmeden haftalarca açık” bırakmayın. Bu, hem performans düşüşlerini hem de risk penceresini büyütür.

Kurumlar

KEV kataloglarına giren açıkları “kritik yama” olarak sınıflandırın, tarayıcı güncellemelerini merkezi olarak izleyin, Mac ve Windows cihaz filolarında sürüm uyumluluğunu raporlayın. CISA’nın KEV yaklaşımı, yama önceliklendirmesinde pratik bir referans noktası.

Güncelleme otomasyonu kullananlar için not: Antivirüs ve yazılım güncelleyiciler yeterli mi

Güvenlik yazılımları saldırı davranışlarını yakalamada önemli bir katman sunar. Sistem bakım ve güncelleme araçları ise unutulan uygulamaları güncel tutmaya yardımcı olabilir. Ancak tarayıcı tarafında en güvenilir yöntem, tarayıcının kendi güncelleme mekanizmasının çalıştığından emin olmak. Çünkü kritik yamalar çoğu zaman ilk olarak resmi güncelleme kanallarında dağıtılıyor.

Bu nedenle otomasyon kullanıyor olsanız bile, “tarayıcı sürümü” ve “işletim sistemi güncellemesi” kontrolünü belirli aralıklarla elle doğrulamak iyi bir alışkanlık olmalı.

Dijital sürdürülebilirlik için çerçeve: Güvenli yazılım olmadan yeşil BT olmaz

Tarayıcılar artık yalnızca içerik okumuyor. GPU hızlandırma, video işleme, gerçek zamanlı grafikler ve yapay zeka destekli web uygulamalarıyla sürekli enerji tüketen çalışma ortamlarına dönüştü. Bu yüzden güncellemeler yalnızca güvenlik değil, kaynakların verimli kullanımı ve bilgi kaybının önlenmesi açısından da sürdürülebilirlik meselesi.

Bu olay, dijital çağda sürdürülebilirliğin bir parçasının da “güncel, güvenli ve verimli çalışan yazılım ekosistemi” olduğunu bir kez daha hatırlatıyor.

Siz tarayıcı ve işletim sistemi güncellemelerini ne sıklıkla kontrol ediyorsunuz? Dijital sürdürülebilirlik sizin için ne ifade ediyor, yorumlarda paylaşın.